こんにちは、みれんくです。

今年はいろいろあり、まとめておいた方が振り返りやすくてGOODではと思い、大晦日の15:22から書いています(遅い)。

来年はめんどくさがりと見通しの甘さを克服したいです。

1月

5iiのROMやカーネルを弄ったり、金を使う生活を行ったりしてたっぽいです。

ツイートはしてないけどごちうさ三期も終わり、労働(飲食店のバイトです)も激化していて、本格的にやめることを考え始めていました。

てか確認したら今と比べてえげつないタスクをこなしていてビビる(土日は労働により潰れる、平日夜もランダムでシフトが入る中課題をこなしながら趣味もやってる)、お前本当に俺…?

2月

この月は何回か研究室に顔を出し、PCの環境構築等を行っていました。

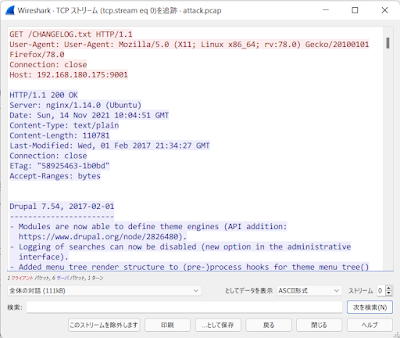

また、他のことでは引き続き5iiを弄ったり、スキルアップのためにPwn本読んだりリンカローダの本読んだりしてました。春休み入ったからってえらすぎる…

また、この月で労働をやめる決意をし、その旨を伝えました。吹雪の中散歩して将来のこととか整理しながらこれからのムーブを練ったことを今でも覚えています。多分ヤバかったと思う。

3月

呪!オンゲキプラチナレート達成!

祝!ボルテ魔騎士達成!

引退引退引退引退引退引退引退引退引退引退引退引退引退引退引退引退引退引退引退引退引退引退引退引退引退引退引退引退引退引退引退引退引退引退引退引退引退引退引退引退引退引退 pic.twitter.com/cL1dNJmat0

— みれんく (@M1renk) March 13, 2021

上手くなってる??? pic.twitter.com/nMdONkftOa

— みれんく (@M1renk) March 4, 2021

オンゲキR.E.D.が終わる前にとあわてて取りました。ゲーセン帰りに友人を見逃すくらいには呪っていました。達成時に疲れからかRakuten miniを落として割ってしまうこともしました。多分ヤバかったと思う。

ボルテはいままでの壁が嘘のように達成しました。ここら辺から音ゲーにどぶってますね。

また、今までドライバモジュールをモジュールじゃなくすると起動しなかった5iiのカーネルが起動し、LTO/CFIも解決して、今のchinomofu_kernel_edoができたのもこの月です。アプデしないとですね…

4月

呪!オンゲキごちうさランイベ55位

— みれんく (@M1renk) April 28, 2021

ウン万溶かしました。

ちなみにこの月の労働は12連勤などしました。

5月

2年働いていた労働をやめ、無職になりました。

また、研究の方針も固まりはじめ、ちょこちょこコードを書き始めました(のちに全没にします)。Web系技術のことはさっぱりわからんだったので教科書を借りてサンプルを実際に手を動かし作る等から始めました。一年を通して、このときよりかは知見が深まっていると感じます。

あと、CTF4bにも参加しました。特に成績が良かったなどはありませんでしたが、以前と比べてWeb問に対応できたのと、Heap問がもう少しで解けそうだったのが印象に残っています。

6月

音ゲーやってたくらいですかね…

一応何かしないとという危機感はあったっぽいです。そこから動けないのは課題ですね。

7月

形式上の大学院入試(面接のみ)がありました。先輩方は別に難しいことはないとおっしゃっていたので前日にカンペ作って臨みましたが、ひどい有様でした。次面接あるっていうときには入念な準備が必要だなと感じました…

また、8月の学会発表(軽いもの)への準備をやっていました。

8月

祝!ボルテ剛力羅達成!

どうも剛力羅です pic.twitter.com/oycCZLwMfl

— みれんく (@M1renk) August 3, 2021

BoF回に合格しました。

また、この月は学会発表、数日のインターンがありました。どちらも軽いものとはいえ、両立していたのでえらいと思います。

あと、この月に今まで作っていたシステムを全破壊し、一から作り直しました。以下の本が構築し直す際、考え方の整理によかったです。誤字等が目立つのが少し残念ですが…

本質情報① https://t.co/K1DJKGytxk pic.twitter.com/BAQkwB5W6P

— みれんく (@M1renk) August 19, 2021

9月

オンゲキの虹レートを目指し始めました。

また、こっそりセキュリティ・ミニキャンプに申し込みました。この行動のおかげでいろんな人に出会えたり、知見が広がったので今年一番のムーブといってもいいかもしれません。

ミニキャンプの記事は別記事でまとめましたので、興味があればご覧ください。

10月

呪!オンゲキ虹レート達成!

引退しました、今までありがとうございました pic.twitter.com/hUocaZdDMH

— みれんく (@M1renk) October 3, 2021

また、ミニキャンプが始まりました。陰キャなので最初の方はびくびく受けてました。

スーパーぷるぷるタイム(寒いのとその他)

— みれんく (@M1renk) October 30, 2021

11月

良かったです #ごちうさ展東京に行ってきた pic.twitter.com/Xn5tMJqlZh

— みれんく (@M1renk) November 2, 2021

12月

#ごちうさ展新潟に行ってきた pic.twitter.com/CJGCzUSLtn

— みれんく (@M1renk) December 19, 2021

まとめ

振り返ると後半のだらけ具合がすごいことを認識したので、来年は技術と研究にもう少し熱を注ぎたいです。

来年もどうぞよろしくお願いいたします。